SPF, DKIM Y DMARC EN ZIMBRA

¿Qué es SPF?

El SPF (acrónimo en inglés para Sender Policy Framework) es un sistema de protección contra la falsificación de direcciones en el envío de correo electrónico. Ayuda a evitar el spam y la suplantación de identidad (también conocido como spoofing). Su objetivo es verificar qué servidores están autorizados a enviar correos electrónicos desde su dominio. Si se envía un correo electrónico desde user@example.com, por ejemplo, es necesario que dicho envío se haga a través de un servidor autorizado por el registro DNS SPF publicado para dicho dominio. Si un usuario malintencionado envía un correo electrónico desde un servidor no fiable como info@example.com (suplantando la identidad), la comprobación SPF en el servidor de correo del destinatario fallará. Eso provocará que el correo electrónico se entregue a la carpeta de Spam o será rechazado directamente.

¿Para qué sirve DKIM?

Por otro lado, y como complemento al SPF, podemos implementar el uso del DKIM. El DomainKeys Identified Mail (DKIM) proporciona una forma de verificar la integridad de un mensaje de correo electrónico mediante el uso de una firma digital. De este modo, si un hacker manipula el cuerpo o el asunto de un correo electrónico mientras éste viaja por Internet, la firma digital no será válida y el servidor de correo del destinatario podrá advertir al usuario destinatario de la suplantación del contenido o poner directamente el correo en un buzón de cuarentena.

¿Qué es DMARC?

El DMARC (acrónimo en inglés para Domain-based Message Authentication Reporting and Conformance) avisa al receptor de qué debe hacer en caso de que se produzca un fallo de SPF o DKIM. Además, se permite configurar el DMARC en modo prueba. Esto permite evitar interrupciones en la entrega de correos electrónicos en la fase de configuración inicial. También se puede configurar el DMARC para que indique al receptor que haga un envío de informe de fallos. De este modo, se pueden depurar los errores encontrados en el DKIM o SPF antes de establecer una política DMARC más estricta.

¿ES MUY DIFÍCIL DE CONFIGURAR EL SPF, DKIM Y DMARC EN ZIMBRA?

Los pasos de configuración que te describimos a continuación serán fáciles y sencillos si se dispone de algunos conocimientos previos sobre DNS y Zimbra. Pero no te preocupes si no es así, en Essi Projects podemos proporcionarte los servicios que necesitas para así lograr este objetivo.

En grandes organizaciones o entidades, a menudo hay muchos servidores que envían correos electrónicos, incluyendo a terceros (como podría ser Mailchimp). Es por esta razón que el paso inicial es el de recopilar en una lista todos estos servidores. A continuación, deben añadirse a los registros SPF y configurarlos para que utilicen DKIM. En caso de que esto no fuera posible, deben configurarse estos remitentes para que transmitan el correo electrónico a través de un servidor que tenga configurado DKIM/SPF (como es Zimbra). En cualquier caso, es posible que en muchos casos se implemente una combinación de ambos procedimientos.

Con el objetivo de simplificar las configuraciones, lo más óptimo (para implementar el DMARC) es mantener el número de servidores de envío lo más bajo posible. No obstante, es posible que no se tenga el control de todos los servidores y averiguarlos puede llevar mucho tiempo. Poniendo DMARC en modo de prueba durante un determinado período de tiempo y analizando los informes de fallos entrantes, puedes averiguar más sobre el comportamiento del entorno. Esta información es muy útil antes de establecer definitivamente una política DMARC más estricta.

Cómo configurar SPF, DKIM y DMARC en Zimbra

¡Recuerda! Todo lo que te contamos a continuación debes testearlo en un dominio de prueba antes de la configuración definitiva. O bien, si lo prefieres, puedes solicitar nuestros servicios para que te ayudemos a hacer la configuración de estos mecanismos de forma segura.

Para que Zimbra firme los mensajes salientes con DKIM, es necesario generar claves DKIM utilizando el comando como usuario Zimbra:

/opt/zimbra/libexec/zmdkimkeyutil -a -d zimbratest.tk

No olvides guardar la salida de este comando para así configurarlo más tarde en DNS.

DKIM Data added to LDAP for domain zimbratest.tk with selector 8250020E-EF81-11EB-BB5B-4520489C3827 Public signature to enter into DNS:

8250020E-EF81-11EB-BB5B-4520489C3827._domainkey IN TXT ( "v=DKIM1; k=rsa; "

"p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvo1fSt7kWZkQn69KhXubeVdXg2oX0waQeCSR4zZcHccpM+kxRTYLkPVlbSJ/8Aa6Pr9LFm0+9C IJjuN9UyAeRnlYspCrN7Y8iPVB/2Vsvl6I9v1KPITB9jyY5u5ETwAu1ic2nAm4B7CsRNfgL8G6BqBQbCWU4W4onhwz3bdytMec/cgV0st+whdJTMjTflJoRvF QYcNnQRmdai"

"tTVzbnziG0k8hxFYkg0oJs5/4zdi6O6vizACwbVWckS19NsW3XPj6ppXVZ2gQYrVW4QoNnYX/ji7fBZxFonRXErCvnRrq9a743UF3kJXihAkZ7HR+dn6rXwM ZgC2dbBc8l2NxmJwIDAQAB" ) ; ----- DKIM key 8250020E-EF81-11EB-BB5B-4520489C3827 for zimbratest.tk

El siguiente paso es asegurarse de que contamos con una dirección de correo electrónico en la que recibir los informes de DMARC:

zmprov ca postmaster@zimbratest.tk PUT-A-RANDOM-PASSWORD-HERE

Llegados a este punto el DNS está configurado. Asumiendo que estás utilizando un servidor DNS bind, añade los siguientes 3 registros a tu archivo de zona (y recarga bind):

@ TXT "v=spf1 a mx ~all"

_dmarc TXT "v=DMARC1; p=none; fo=1; rua=mailto:postmaster@zimbratest.tk; ruf=mailto:postmaster@zimbratest.tk" 8250020E-EF81-11EB-BB5B-4520489C3827._domainkey.zimbratest.tk. IN TXT ( "v=DKIM1; k=rsa; "

"p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvo1fSt7kWZkQn69KhXubeVdXg2oX0waQeCSR4zZcHccpM+kxRTYLkPVlbSJ/8Aa6Pr9LFm0+9C IJjuN9UyAeRnlYspCrN7Y8iPVB/2Vsvl6I9v1KPITB9jyY5u5ETwAu1ic2nAm4B7CsRNfgL8G6BqBQbCWU4W4onhwz3bdytMec/cgV0st+whdJTMjTflJoRvF QYcNnQRmdai"

"tTVzbnziG0k8hxFYkg0oJs5/4zdi6O6vizACwbVWckS19NsW3XPj6ppXVZ2gQYrVW4QoNnYX/ji7fBZxFonRXErCvnRrq9a743UF3kJXihAkZ7HR+dn6rXwM ZgC2dbBc8l2NxmJwIDAQAB" ) ; ----- DKIM key 8250020E-EF81-11EB-BB5B-4520489C3827 for zimbratest.tk

REGISTRO SPF

El registro SPF v=spf1 a mx ~all indica a los servidores destinatarios de tus correos electrónicos la versión de SPF que se está utilizando. Además, permite el envío de correos electrónicos desde los servidores de nuestros registros A y MX, es decir, sitio web y servidor de correo.

Puedes testear el registro SPF mediante herramientas online. Por ejemplo, utilizando Toolbox, que te permitirá asegurarte de que la configuración es correcta.

REGISTRO DMARC

Por otro lado, el registro DMARC v=DMARC1; p=none; fo=1; rua=mailto:postmaster@zimbratest.tk; ruf=mailto:postmaster@zimbratest.tk indica qué versión de DMARC estás utilizando. El p=none indica el modo de prueba. El correo electrónico se tratará como si no estuviéramos usando DMARC, pero los informes de fallos se enviarán a las direcciones definidas en rua y ruf.

De nuevo, Toolbox es una herramienta online muy útil para testear que nuestro DMARC está bien configurado y funcionando con normalidad.

REGISTRO DKIM EN ZIMBRA

El registro DKIM es un copia-pega de la salida del comando zmdkimkeyutil. Sólo tenemos que añadir el final de nuestro dominio (.zimbratest.tk en el ejemplo) en caso de que se utilice un servidor DNS vinculado. Puedes comprobar el registro DKIM a través de éste enlace a Toolkit y hacer una búsqueda de zimbratest.tk:8250020E- EF81-11EB-BB5B-4520489C3827

POR ÚLTIMO…

Ahora ya puedes hacer un último test en Zimbra:

[zimbra@mind root]$ /opt/zimbra/common/sbin/opendkim-testkey -d zimbratest.tk -s 8250020E-EF81-11EB-BB5B-4520489C3827 -x /opt/zimbra/conf/opendkim.conf

opendkim-testkey: '8250020E-EF81-11EB-BB5B-4520489C3827._domainkey.zimbratest.tk' query failed

[zimbra@mind root]$ /opt/zimbra/common/sbin/opendkim-testkey -d zimbratest.tk -s 8250020E-EF81-11EB-BB5B-4520489C3827 -x /opt/zimbra/conf/opendkim.conf

Si tras hacer éste último test el comando no reporta ningún error, es el momento de habilitar la firma DKIM ejecutando como usuario zimbra:

zmprov ms `zmhostname` +zimbraServiceEnabled opendkim

HAZ UN TESTEO REAL

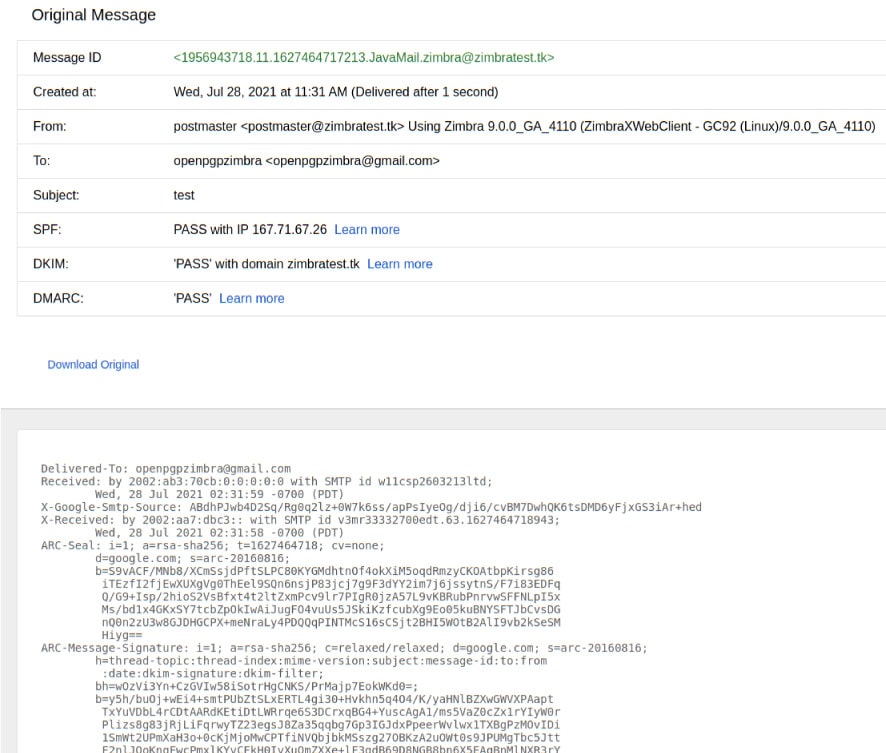

La forma más fácil y sencilla de testear tu configuración es mandar un correo electrónico a un tercero, como por ejemplo, Gmail.

Haz clic en la opción Mostrar original (show original) del menú:

Deberías ver PASS en SPF, DKIM y DMARC.

De forma periódica, recuerda comprobar los informes DMARC que llegan a la dirección configurada en el registro DMARC.

Si crees que estás listo, actualiza tu registro DMARC con la siguiente línea adaptada a tu entorno:

_dmarc TXT "v=DMARC1; p=quarantine; fo=1; rua=mailto:postmaster@zimbratest.tk; ruf=mailto:postmaster@zimbratest.tk"

CUANDO CONFIGURAS EL DKIM…

Ten en cuenta que habilitar DKIM en Zimbra significa que no puedes cambiar el contenido de un correo electrónico después de que haya sido firmado con DKIM.

Esto no debería ocurrir en una instalación por defecto, pero puede ocurrir si utilizas hilos personalizados, renuncias de dominio, personalizaciones de amavis, etc. En algunos casos se puede cambiar el orden para que la firma DKIM se haga en último lugar. Aunque en algún caso deberá desactivarse el DKIM y volver a configurarlo desde el principio.

Aquí tienes una herramienta para ayudar a solucionar los posibles fallos en su configuración.

¡Esperamos que te haya sido de utilidad!

Esto es sólo una parte de lo que puedes llegar a hacer para construir un entorno de colaboración seguro y eficiente. Si estás interesado o interesada en soluciones de correo y colaboración puedes contactarnos a través de éste formulario.

Además, si tienes alguna duda, será un placer ayudarte. Puedes ponerte en contacto con nosotros a través del Formulario de Contacto o enviando un correo a info@essiprojects.com

Cristina Martínez

Digital Marketing Specialist

Essi Projects

Comparte la noticia